随着近期中美对抗的不断升级,国内的部分社交平台上出现了一种担忧,担心美国切断 DNS 系统的根服务器到中国大陆的网络连接,或者在 DNS 根服务器中删除中国的域名记录,从而破坏中国的互联网。 目前已经有很多分析,说明这种情况不太可能出现,大都从以下两种观点出发: DNS 根服务器使用 Anycast 来广播 IP,中国大陆境内实际上是有根服务器的,不会受到关停影响; 从经济/政治上,美国切断 DNS 根服务器对他们自己的弊大于利。 而今天我会从另一种观点出发: 你可以在短时间内自己搭建一个 DNS 根服务器,并且让你的递归 DNS 使用它。 是的,要自己搭建的 DNS 根服务器和目前作为互联网基础服务的 DNS 根服务器在功能上是等同的。 本文更新日志 2020-10-01:处理根 DNS 记录时,把 DS 记录也保留,以更好支持开启了 DNSSEC 的递归解析服务器。 2020-09-05:初始版本。 DNS 解析原理 我们首先回顾下 DNS 解析的流程: 你打开电脑,输入 https://www.lantian....

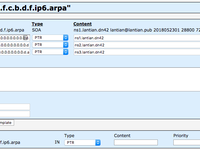

在 DN42 中设置 IPv6 反向解析

DN42 全称 Decentralized Network 42(42 号去中心网络),是一个大型的 VPN 网络。但是与其它传统 VPN 不同的是,DN42 使用了大量在互联网骨干上应用的技术(例如 BGP),可以很好的模拟一个真实的网络环境。 我在 先前的一篇文章 中加入了 DN42 网络,并在 另一篇文章 中注册了自己的域名,设置了自己的 DNS 服务器。然后,我在 这一篇文章 设置了 IPv4 的反向解析。当时由于 DN42 Wiki 上的信息有点问题,导致我当时认为不能设置 IPv6 反向解析,但经过我尝试后发现是可以的。 因为设置的是大体相同的东西,所以本文会和之前 IPv4 的文章有比较多的内容重复(复制粘贴)。 设置 IP 段的解析服务器 第一步是将自己所有的 IP 段解析到自己的 DNS 服务器上,我的服务器是 ns[1-2].lantian.dn42,可以全填。 在 IPv4 文中我直接用了原先的设置,但是因为我 IPv6 的 DNS 设置有问题,不得不改,因此只能发一次 Pull Request 修改 IPv6 的 DNS 服务器,...

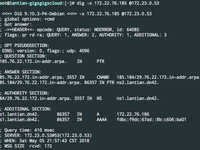

在 DN42 中设置 IP 反向解析

DN42 全称 Decentralized Network 42(42 号去中心网络),是一个大型的 VPN 网络。但是与其它传统 VPN 不同的是,DN42 使用了大量在互联网骨干上应用的技术(例如 BGP),可以很好的模拟一个真实的网络环境。 我在 先前的一篇文章 中加入了 DN42 网络,并在 另一篇文章 中注册了自己的域名,设置了自己的 DNS 服务器。有了 DNS 服务器,我们就可以给自己的 IP 也设置上反向解析记录。反向解析记录的主要用途是反垃圾邮件,以及在 ping、traceroute 等网络工具中或许能好看一点。 设置 IP 段的解析服务器 第一步是将自己所有的 IP 段解析到自己的 DNS 服务器上,我的服务器是 ns[1-3].lantian.dn42,理论上可以全填,但是由于 DN42 现在修改配置需要发 Pull Request,流程比较长,我就保留了最初注册这个 IP 时设置的 DNS 服务器,只有 ns1.lantian.dn42。 在 git clone 下 DN42 的数据文件后,在自己的 IP 段文件中添加这样一句话: nserver: ns1.lantian....

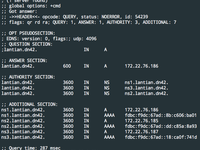

在 DN42 中注册自己的域名

DN42 全称 Decentralized Network 42(42 号去中心网络),是一个大型的 VPN 网络。但是与其它传统 VPN 不同的是,DN42 使用了大量在互联网骨干上应用的技术(例如 BGP),可以很好的模拟一个真实的网络环境。 我在 先前的一篇文章 中加入了 DN42 网络,并连接了大部分自己拥有的 VPS。(剩下几台是没有 Tun/Tap 的 OpenVZ VPS,无法加入)之前我就知道 DN42 拥有自己的域名体系,例如 DN42 的 Wiki 站( https://wiki.dn42.us/Home )就可以在 DN42 中以 https://internal.dn42 的域名访问,但是之前没有时间去完成域名注册,并且当时对 DN42 的了解还不够。这个月我完成了域名注册,就来分享一下过程。 搭建权威 DNS 服务器 权威 DNS 服务器,就是指管理某个域名记录的服务器。例如本站主域名 lantian.pub 的权威服务器是 lv3ns[1-4].ffdns.net ,就是 CloudXNS。在互联网上注册域名时,我们可以用现成的 CloudXNS、Cloudflare 等免费 DNS 服务,...

用Pdnsd,给你的DNS解析缓存加速

你向浏览器里输入了一串网址后,浏览器并不能马上找到这个网站。它会先把网址发送给 DNS服务器,DNS服务器再向其它服务器一层层查询,直到根服务器,查出网站的IP地址,浏览器才能进行连接。 因此,每次你打开一个新的网站,这个过程都要重复一次,速度比较慢。而且,天朝电信的 DNS还会劫持你到114导航之类的地方。 所以,我们可以在自己电脑上搭建一个DNS服务器,用来加速浏览,并有抗解析干扰等附加效果。 在Linux和Mac下,Pdnsd就是一个这样的小软件。它通过向其它DNS服务器以TCP或UDP形式发出请求,查询到域名对应的IP,并进行缓存,以便达到加速目的。 1.安装 如果是Linux,以Ubuntu为例: sudo apt-get install pdnsd sudo gedit /etc/pdnsd.conf 如果是Mac,需要先安装Homebrew: ruby -e "$( curl -fsSL https://raw.github.com/mxcl/homebrew/go)" brew install pdnsd sudo nano /Library/LaunchDaemons/pdnsd.plist 写入如下内容:...