2020-03-16 提示 本文中的方案已有更新版本:参见《 Docker 容器共享网络命名空间,集成 Bird 实现 Anycast 高可用 》。 建议阅读本文的概念介绍部分及 Bird 的大致配置,配合上文的 Docker 部署方案使用。 什么是 Anycast 互联网上常用的路由协议 BGP 是这样工作的: 我在 DN42 拥有 IP 段 172.22.76.104/29。 我通过 BIRD 等 BGP 软件,「宣告」这台服务器上可以访问到 172.22.76.104/29 这个 IP 段。 与我有 Peering 的其它服务器记录下这一条消息:「通过某条路径,走 1 格可以访问到 172.22.76.104/29。」 其它服务器向与它们有 Peering 的服务器继续宣告:「这台服务器距离 172.22.76.104/29 只有 1 格距离。」 以此类推,其余服务器也通过类似的流程,宣布自己与 172.22.76.104/29 有 2 格,3 格,4 格距离…… 所有服务器也都通过距离最短的路径,将数据发送到我的服务器。 在这种情况中,只有一台服务器宣布自己是 172.22.76.104/29 的「源头」。...

Typecho 主题性能优化和缓存

为了实现 Lightbox、代码高亮等功能,我在我的博客主题中写了一些后处理代码,对 Typecho Markdown 输出后的 HTML 代码再进行一层处理。但是因为我的博客历史文章较多,我在不同时期也用了不同的编辑器(WordPress 编辑器,百度 UEditor 等等),为了尽可能保证历史文章也能正常显示,我的处理逻辑比较复杂。再加上我用的廉价 VPS 性能本就不怎么样,相应的网页加载时间也较长。 我在 nginx 配置中添加了这样一行,以在 HTTP 头中输出网页在服务器端处理的用时: add_header LT-Latency $request_time ; 最初,这个值是 0.25 左右,代表着每个网页需要在服务器端处理 250ms 之久。于是,我在大概一年前( 2018 年 3 月 11 日,《大幅优化了博客主题性能》 )大改了一轮后处理逻辑,修改点大致如下: 原先,为了对应历史文章代码,我使用多条正则表达式一条条进行匹配、替换。我在修改时将有些正则表达式整合成一条,...

树莓派 3B 折腾笔记:串口拨号上网

今年是 9102 年了吗? 是的。 为什么要这样做 我手上有一块树莓派 3B 和一块华硕的 Tinker Board。有的时候,因为 Wi-Fi 爆炸/配置出错/ pacman -Syu 滚挂系统之类的原因会导致其中一块板子断网。通过连接两块板子的串口,再在上面建立拨号上网连接,就可以在一块板子 Wi-Fi 或有线网中断时,从另一块板子上 SSH 上去解决问题。 (另外买树莓派不折腾 GPIO 的话,还不如买个 x86 的凌动小主机之类的玩) 怎么操作 硬件方面,将两端的串口连接起来。树莓派的串口是第 8 根针发送,第 10 根针接收,可以在 pinout.xyz 网站查到。Tinker Board 的串口也是 8 发送 10 接收。用两根杜邦线将树莓派的针 8 连接到 Tinker Board 的针 10,将树莓派的针 10 连接到 Tinker Board 的针 8。 如果两块板子使用不同的电源供电(比如我),需要第三根杜邦线将两块板的 GND 连起来。原因是两侧的板子都将自己 GND 针上的电压作为标准电压,...

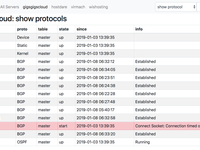

Go 语言实现的 Bird-lg(Bird Looking Glass)

什么是 BIRD?什么是 Bird-lg? BIRD 是 Linux 上常用的一款 BGP 路由软件。我主要 在 DN42 网络内使用 Bird ,与其它用户建立连接。 Bird-lg 是 GitHub 用户 sileht 开发的一款基于 Python 2 的程序。它提供了一个网页面板,可以显示各个服务器上的 BIRD 路由软件的状态,以及查询到指定 IP 的路由。 为什么我要用 Go 语言重写? Bird-lg 基于 Python 2 以及 Flask,因此占用内存较大(20-30 MB)。 Bird-lgproxy 内存占用量也差不多 20 MB,并且每台服务器上都要运行一个。本站所在的 512 MB 内存的 VPS 已经出现过多次由于内存耗尽外加 SWAP 所在硬盘读写缓慢,导致 Docker、nginx、MySQL、PHP 轮流崩的情况,只能重启解决。 Go 重写版本只消耗 6 MB 内存。 Bird-lg 读取多个服务器的状态是 按顺序 进行的,而非并行进行。有时某台服务器网络状态不好,或者 ZeroTier One 抽风,会导致读取时卡较长时间。 Go 重写版本使用 Goroutine 并行 请求多台服务器,...

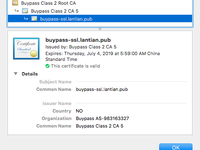

BuyPass GO SSL 证书试用

BuyPass 是挪威的一家 CA,提供数字证书、安全认证产品等多种服务。最近 BuyPass 上线了基于 ACME 的自动签发证书服务,类似于 Let's Encrypt,这项服务称为 BuyPass GO。与 Let's Encrypt 主要的不同点在于他们的证书每次签发有效期是 180 天,比 Let's Encrypt 的长一倍。所以如果你需要给你的服务手动换证书,BuyPass 的证书会好一些。另外 BuyPass 暂不支持签发泛域名证书(俗称野卡?),只能将需要的域名一个个列出来。 (不过我觉得如果需要手动换证书,还是申请 TrustAsia 之类的一年有效期的好一点) 申请证书 我使用 acme.sh 这个工具来申请证书。第一步是注册用户。与 Let's Encrypt 不同,BuyPass 要求在注册时提供一个有效的邮箱: cd /root/.acme.sh ./acme.sh --server https://api.buypass.com/acme/directory --register-account --accountemail [你的邮件地址] 如果你的域名有 CAA 记录,限制哪些 CA 能签发证书,...

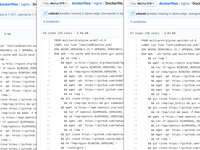

使用 Docker 构建参数,多架构共享一份 Dockerfile

由于我有多种架构的设备运行 Docker(包括 x86 服务器,树莓派,Tinker Board),对于每个常用的软件,我 需要为每种不同架构都构建一份镜像 。之前,我采用的方式是每个架构都有一个独立的 Dockerfile, 类似于这样 : 可以看到每份 Dockerfile 除了 FROM 调用的镜像不一样,其它几乎完全相同。用这种方式管理,好处是写构建脚本(travis.yml)的时候简单,直接一个个 docker build 过去即可,但是坏处也很明显,每次软件有版本更新,或者我决定添加或删除一个功能,我都要改好几份 Dockerfile。 前两天我查资料时,发现了 Docker 的一个功能:构建参数(Build args),就是可以填入一些参数供构建过程使用。于是我就决定修改构建脚本,将不同架构的 Dockerfile 合并。 使用构建参数 Dockerfile 中使用 ARG 命令就可以定义一个构建参数,它可以像 ENV 定义出的环境变量一样使用: # 定义一个名为 THIS_ARCH 的参数 ARG THIS_ARCH # 或者给它定义上默认值:...

pfSense 配置 IPv6 多 WAN 自动切换

就在几天前,HE.NET Tunnelbroker 的法国服务器出了一次故障。因为我在配置 Kimsufi 服务器时,将 Kimsufi 原生的 IPv6 分给了 ESXi 单独使用(见 这篇文章 ),pfSense 只具有原生 IPv4 并通过 Tunnelbroker 获取 IPv6 地址,所以这次服务器上的所有虚拟机都失去了 IPv6 连接。更严重的是,由于我在服务器上也参照 这篇文章 搭了个 NAT64 服务,为了优先使用 IPv6,我设置了 pfSense 的 DNS 解析优先使用 Google DNS 的 NAT64 解析服务器,就是 2001:4860:4860::64 和 2001:4860:4860::6464 这两个,只在这两个 DNS 全部失效后才去使用 IPv4 解析。由于 IPv6 不通了,而 pfSense DNS 服务器的超时又很长,内部的 DNS 解析几乎全部失败。 为了防止 IPv6 出问题后再次引起连锁反应,我准备使用多个 Tunnelbroker 互相作为备份,并配置 pfSense 的 Multi-WAN Failover 功能,在一个 Tunnelbroker 断线后立即切换到其它 Tunnelbroker,保证 IPv6 对外连接不中断。...

nginx 配置 LDAP 认证

我的各台服务器上安装了各种不同的服务,都有各自的用户名密码体系,难以统一管理。假设未来某天我的密码泄露了,一个个修改就会非常累人。因此,我希望用一个服务来专门管理用户名密码,其它服务都从它上面获取认证信息。 LDAP 是常用的认证协议之一,不仅有许多软件原生支持它的认证(包括 Jenkins,pfSense 等),而且通过插件可以使得 nginx 支持它,为任何基于网页的服务加上统一管理的认证。 添加插件 如果你的 nginx 已经是源代码编译的,添加 nginx 的 LDAP 插件只需要三步: apk add openldap-dev git clone https://github.com/kvspb/nginx-auth-ldap.git ./configure --add-module=/path/to/nginx-auth-ldap 我依然使用 Docker 部署 nginx,Dockerfile 可以在 https://github.com/xddxdd/dockerfiles/blob/210f0f82c7bc1c0c3697d329b73ea31abea6b14a/nginx/Dockerfile 找到,其中的编译参数可以参考。 配置认证 安装插件后,先在 nginx....

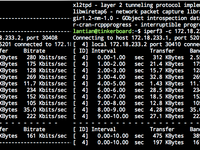

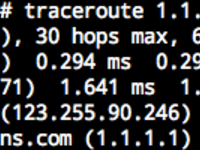

在 Traceroute 里膜 拜大佬

2020-10-11 更新 已经有了更好的配置方法,不需要启动一大堆 Docker 容器了。请参阅《 优雅地在 Traceroute 里膜 拜大佬 》。 简介 Traceroute 是常用的检查网络状况的工具之一,会显示你操作的电脑到指定服务器的网络路径上经过的每一个路由器的 IP 地址,类似于这样: 可以看到后两跳的 IP 显示出了对应的域名,这个域名就是 IP 的反向解析记录。反向解析记录在 DNS 服务器中以类似 4.3.2.1.in-addr.arpa 域名的 PTR 记录形式存在。更多的信息可以参考《 在 DN42 中设置 IP 反向解析 》这篇文章。 然而,PTR 记录并不一定要设置成实际的域名,可以设置成任意的字符串,只要「和域名长得像」即可。利用这一点,我们可以在一段 Traceroute 中的每一跳上写一句话,整段就组成了完整的文章,类似下图: 本文均在 DN42 网络中完成,如果你已经加入了 DN42 网络,可以 ping、traceroute 通文中的 IP。但本文并不局限于 DN42,...

x86 下制作 ARM Docker 镜像,Docker Hub、Travis 自动构建

一般情况下,Docker 的镜像都是在一个已有的镜像内,一步步运行给定的命令,从而生成一个新的镜像。这样的步骤在大多数人使用的 x86 架构计算机上都不是问题,由于架构互相兼容,一台计算机上生成的镜像往往可以被直接复制到其它计算机上运行,除非镜像中的程序使用了 AVX 等较新的指令集。 但是,还有一批基于 ARM 架构的主机也可以运行 Docker,并运行专门编译的 ARM 架构的镜像。这些主机包括树莓派系列,和其它类似树莓派的主机,例如 Cubieboard,Orange Pi,Asus Tinker Board 等等。另外,Scaleway 等主机商也提供基于 ARM 架构的独立服务器。 由于 ARM 架构的系统无法在 x86 架构计算机上运行,因此无法在 x86 计算机上直接通过 Dockerfile 生成 ARM 架构的镜像,一般采用的方法是直接找一台 ARM 主机来 docker build。 但是我在为我的树莓派制作 nginx 的 Docker 镜像时发现这并不是一个很好的方法。由于树莓派的内存只有 1GB,...